Phishing : les défenses d’Office 365 encore mises à mal

Microsoft a corrigé une faille qui permettait de contourner, dans Office 365, les systèmes de détection des URL malveillantes.

Avanan n’en a pas fini avec Office.

L’éditeur américain spécialisé dans la sécurisation des applications cloud avait déjà pointé plusieurs failles qui permettaient de contourner les systèmes de détection de liens malveillants sur la suite bureautique.

La liste s’est allongée cette semaine avec une vulnérabilité corrigée deux mois après son signalement à Microsoft.

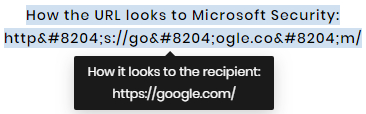

L’attaque qui exploite cette vulnérabilité consiste à insérer, dans l’adresse URL, des antiliants sans chasse (‌ en Unicode).

Ces derniers sont, en temps normal, utilisés pour indiquer que la ligature ne doit pas être faite entre deux caractères.

Dans le cas présent, ils trompent Office 365, qui ne reconnaît plus les URL comme telles. Et qui, ainsi, ne procède ni à leur contrôle, ni à leur conversion en « liens fiables » pouvant être analysés juste avant l’ouverture.

L’utilisateur, lui, voit le lien comme si de rien n’était.

Ce problème d’offuscation de noms de domaines se présente avec d’autres caractères Unicode. Notamment l’espace sans chasse (​), utilisé pour indiquer à quel entre des mots peuvent être séparés – typiquement, dans les langues qui n’utilisent pas d’espaces.

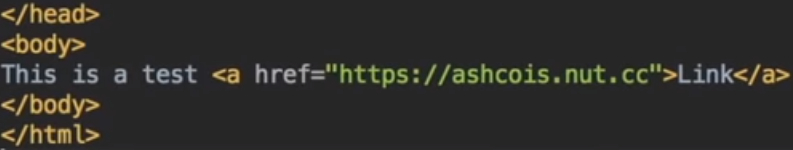

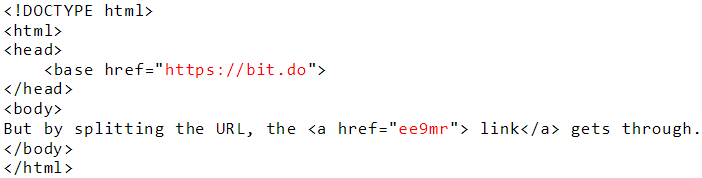

Parmi les autres failles précédemment signalées par Avanan (systématiquement après leur correction par Microsoft), on relèvera la dénommée baseStriker.

L’idée est d’exploiter l’élément HTML <base>, destiné à recomposer toutes les URL relatives contenues dans un document. L’adresse malveillante peut, par ce biais, être divisée en deux… et passer sous les radars d’Office, qui ne scanne pas la balise <href>.

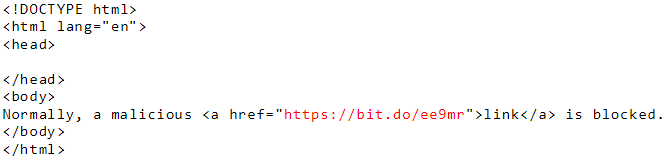

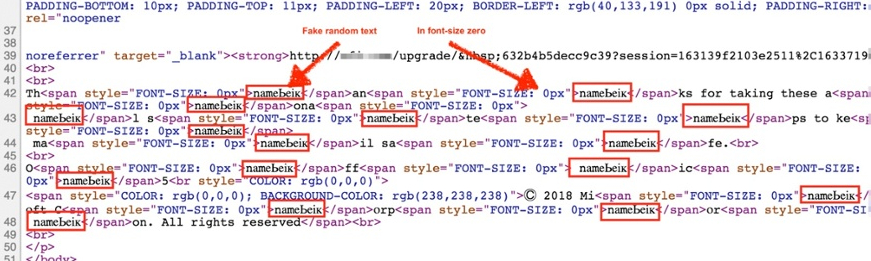

Dans un autre registre, ZeroFont consiste à insérer, dans les e-mails, des caractères en taille 0.

Objectif : masquer les mots susceptibles d’activer le moteur de reconnaissance du langage naturel destiné à détecter les tentatives de fraude ou d’usurpation d’identité.

a