Publié sous licence open source en tant que distribution Linux, Qubes OS se présente comme un système d’exploitation ultra-sécurisé.

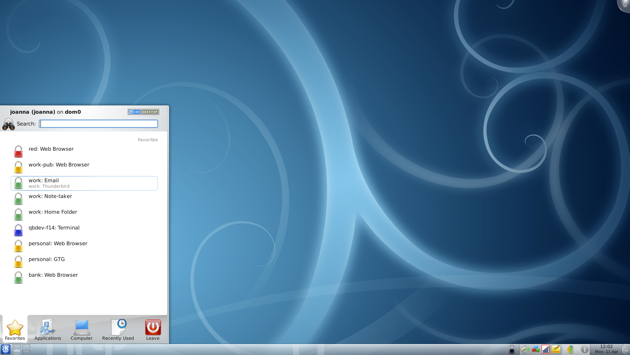

Sa particularité ? Celle de recourir à la virtualisation systématique des programmes, isolés, sur le principe du bac à sable (sandbox), dans des machines virtuelles contrôlées par l’hyperviseur Xen (Citrix).

Chaque application est configurable pour s’exécuter en fonction de politiques de sécurité que l’utilisateur aura définies au préalable.

La technique est également applicable à plusieurs instances d’un même logiciel, typiquement un navigateur Internet par lequel circulent des données sensibles.

Autre possibilité, générer des machines virtuelles temporaires, destinées à ouvrir certains fichiers suspects.

A l’utilisateur de juger du paramétrage le plus adéquat. La main lui est laissée et ses préférences prévalent sur celles que les développeurs implémentent dans leurs applications.

Ce qui implique un certain niveau de connaissance de l’outil informatique et un degré de responsabilisation que ne requièrent pas les OS conventionnels.

C’est sur cette complexité rébarbative que se penchent désormais les équipes d’Invisible Things Lab, sous la houlette de Joanna Rutkowska, qui oeuvre depuis 2004 en qualité de CEO.

Dans un billet de blog, l’intéressée évoque la nécessité d’une simplification de Qubes OS, encore austère à qui n’a nuls rudiments en matière de sécurité IT.

Et de jouer de modestie en rappelant que cette première version finale (1.0, disponible en image ISO) ne constitue en aucun cas un rempart hermétique contre les menaces sécuritaires, qu’il s’agisse de fichiers malveillants ou d’attaques informatiques.

Mais Invisible Things Lab a mis un point d’honneur à sécuriser les fondations de son système, notamment le noyau. Plusieurs bugs ont fait l’objet d’éradications consécutives, au gré de multiples tests.

Il n’est pas encore question d’accélération graphique dans les machines virtuelles, mais à terme, l’interaction avec l’écosystème Windows s’impose comme une évidence.

Crédit image : alexyndr – Shutterstock.com

Les dernières migrations de Windows 10 vers Windows 11 vont accélérer l'adoption des PC IA. Mais des…

L’IA générative excelle dans plusieurs cas d’usage, notamment dans l’analyse, la recherche et la synthèse…

Trop tôt pour envisager d'acquérir un PC Copilot+ ? Les roadmaps d'Intel et d'AMD peuvent…

Dévoilés lors du CES 2025, les PC Copilot+ au format convertible restent encore limitée dans…

Les fonctionnalités de Gemini sont intégrées dans la suite bureautique Google Workspace. Conséquence : les…

Au CES 2025, les principaux constructeurs ont annoncé l'arrivée des ordinateurs de bureau dotés de…