Sécurité WordPress : attention à l’extension MailPoet

Plus de 50 000 sites et blogs WordPress auraient déjà été ciblés à travers l’extension MailPoet, dont toutes les versions sorties avant le 3 juillet 2014 abritent une faille de sécurité.

Depuis plusieurs semaines, MailPoet (ex-Wysija) est sous haute surveillance.

Destinée à mettre en place une newsletter sur les blogs et sites WordPress, cette extension a été téléchargée près de 2 millions de fois et bénéficie d’une note de 4,9/5 sur la base de plus d’un millier d’évaluations. Mais elle abrite une faille de sécurité qui permet de transférer n’importe quel fichier vers le serveur vulnérable, sans authentification. Des pirates peuvent l’utiliser pour héberger des logiciels malveillants, mais aussi à des fins de phishing ou d’envoi de spam.

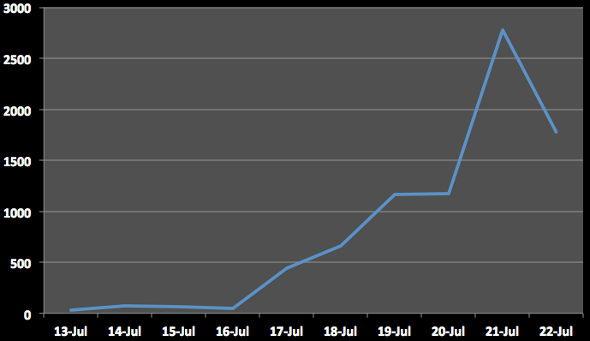

Signalée à l’éditeur au mois de juin et corrigée dans la foulée, la faille a été rendue publique le 1er juillet. Problème : le message a du mal à passer. Sur son blog, l’éditeur de MailPoet précise clairement que seule la version 2.6.8 de son extension – sortie le 3 juillet – est sécurisée (bien qu’il existe un patch pour qui souhaiterait impérativement continuer à exploiter une mouture plus ancienne). Mais jour après jour, la situation ne semble pas s’améliorer : plus de 50 000 sites auraient été ciblés depuis le début des attaques, à en croire la firme de sécurité Sucuri.

Il est d’autant plus urgent de réagir que de nombreux thèmes WordPress intègrent MailPoet par défaut. En plus d’une mise à jour de l’extension sans délai pour tous les utilisateurs, une vérification et un nettoyage des sites est recommandé et pour cause : la porte dérobée ouverte par cette vulnérabilité donne aux pirates un contrôle total. Elle crée en l’occurrence un utilisateur « 1001001 » et lui donne les privilèges administrateurs… notamment pour écraser des fichiers, ce qui rend la restauration difficile si l’on n’a pas prévu de stratégie de backup.

Les entreprises touchées retrouvent généralement, dans chaque fichier PHP de leur site, du texte chiffré. Nombre d’entre elles s’aperçoivent que le serveur de diffusion PHP mailer a servi à envoyer des milliers de spams. Les symptômes varient, mais plusieurs victimes s’accordent sur un point : la nécessité de mettre en place un système d’alertes que les développeurs de modules pourraient faire remonter directement dans l’interface d’administration WordPress.

Crédit photo : FreshPaint – Shutterstock.com