Cyberattaques sur la finance mondiale : au souvenir du Sony Hack

Une campagne mondiale ciblant essentiellement des banques a été mise au jour. Le collectif Lazarus, auquel on attribue le Sony Hack, en est-il à l’origine ?

Où l’on reparle de Lazarus.

Pointé du doigt dans l’affaire Sony Pictures*, le groupe de cybercriminels est également soupçonné d’être à l’origine d’une attaque contre la Banque centrale du Bangladesh avec, à la clé, un butin de 81 millions de dollars vraisemblablement dérobé par l’intermédiaire d’un compte hébergé à la Réserve fédérale de New York.

Il ne s’agirait pas là de son seul assaut dans l’univers de la finance. Outre les multiples offensives plus ou moins directes qu’on lui prête contre le réseau Swift, une campagne ciblée menée ces derniers mois dans une trentaine de pays semble lui être attribuable.

Sus au régulateur

L’entreprise polonaise Nierbezpiecznik, qui fournit du conseil et des services en sécurité informatique, s’est penchée sur cette opération qui a impliqué le détournement de sites Internet, dont celui de la Komisja Nadzoeu Finansowego (KNF).

L’organe régulateur des marchés financiers en Pologne aurait été victime d’une intrusion dans un serveur d’application JBoss. Un exploit basé sur les plugins Flash et Silverlight a pu être mis en place sur des zones particulières du site qu’étaient susceptibles de consulter des cibles d’intérêt identifiées par des adresses IP.

Si l’une de ces cibles d’intérêt – au nombre de 25 – visitait une page infectée, elle pouvait « attraper » un cheval de Troie qui, une fois installé, téléchargeait d’autres logiciels malveillants.

L’intrusion remonterait à octobre 2016, mais elle n’a été dévoilée qu’il y a une dizaine de jours, la KNF ne l’ayant officiellement pas repérée jusque-là. Ironie du sort, le régulateur a été pris par une faille qu’il a justement imposé aux institutions financières de combler.

Manières familières

Symantec, qui a baptisé le malware Ratankba, perçoit, après analyse du code, des ressemblances avec des outils associés à Lazarus. Notamment la localisation du serveur de commande et de contrôle (C&C) à l’adresse eye[-]watch[.]in (dont nous mettons deux éléments entre crochets pour des questions de sécurité).

On relativisera en soulignant que dans l’univers du cybercrime, la réutilisation de souches malveillantes est un principe répandu.

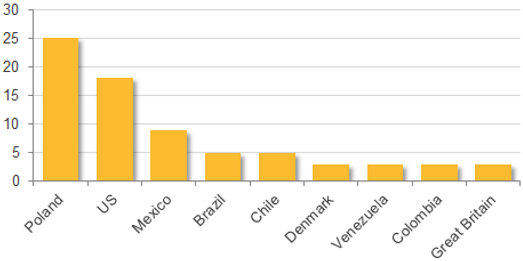

On relèvera toutefois les quelque 150 IP visées dans le cadre de cette opération (13 aux États-Unis, 9 au Mexique, 5 au Brésil comme au Chili, etc.). Elles sont rattachées à une centaine d’organisations ; essentiellement des banques, mais aussi des groupes Internet et des opérateurs télécoms.

Les motivations des pirates n’étaient apparemment pas tant de voler de l’argent, mais de récupérer des données telles que les historiques de crédits et ainsi usurper – ou monter de toutes pièces – des profils financiers.

* Des ressemblances avaient déjà été détectées entre les outils exploités lors du hack de Sony et ceux utilisés en 2012-2013 contre des institutions bancaires en Corée du Sud.